Meraki Dashboard に Azure AD でシングルサインオン 設定メモ

弊社では社内のネットワーク設定や管理に Meraki を利用しているのですが、Meraki Dashboard (Meraki 製品の管理画面) へ Azure AD アカウントで シングルサインオン アクセスできるように設定を行いました。

Configuring SAML SSO with Azure AD – Cisco Meraki を参考にしましたが、手順が簡略化されていて設定に悩みそうな箇所があるので (& 英語なので) 設定メモをまとめてみました。できるだけ画面ショットをいれるようにしましたので少し長くなってしまいました。

- Meraki について

Cisco のネットワーク管理ソリューションです。ルーターや Wi-Fi などのネットワーク機器の設定や管理を Meraki Dashboard で行えます。

設定方法

設定は Azure AD 管理センターと Meraki Dashboard で行います。Meraki Dashboard の作業は Organization 権限が割り当てられているアカウントで行います。

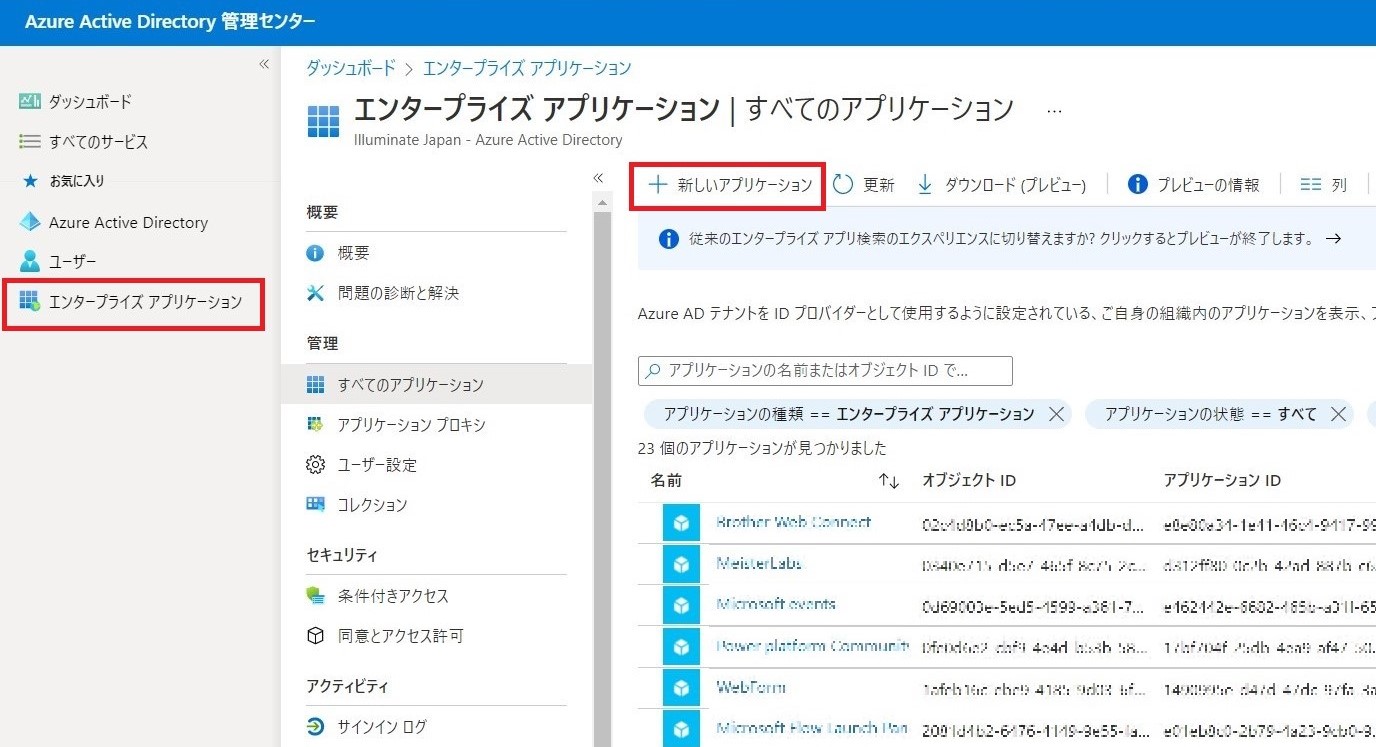

- まずは、Azure AD の管理アプリとして Meraki Dashboard を登録します。

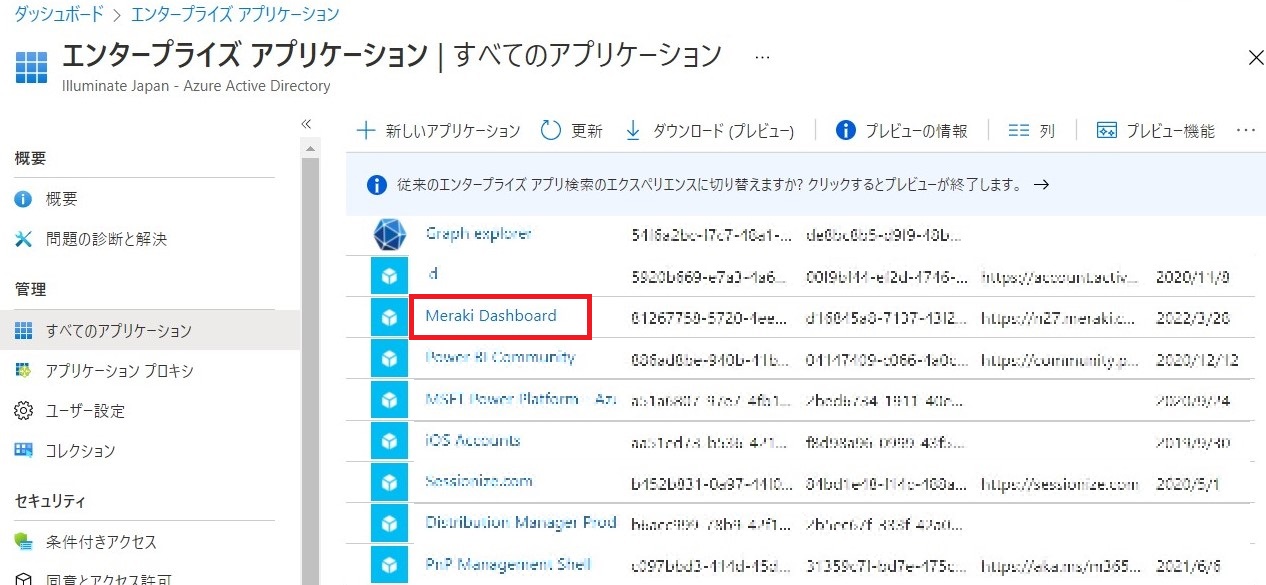

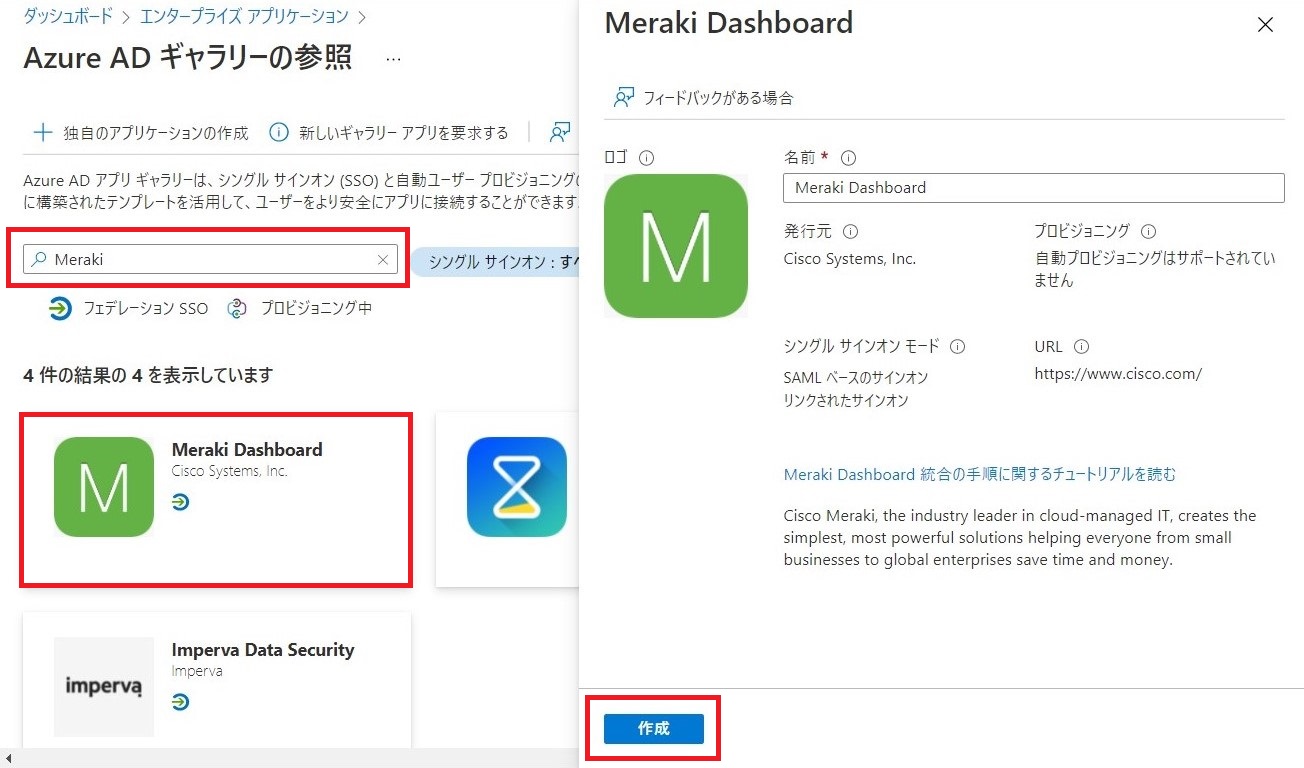

Azure AD 管理センターにアクセスし、[エンタープライズ アプリケーション] – [新しいアプリケーション] をクリックします。

- 「Meraki」で検索し、検索結果から [Meraki Dashboard] を選択、[作成] をクリックします。

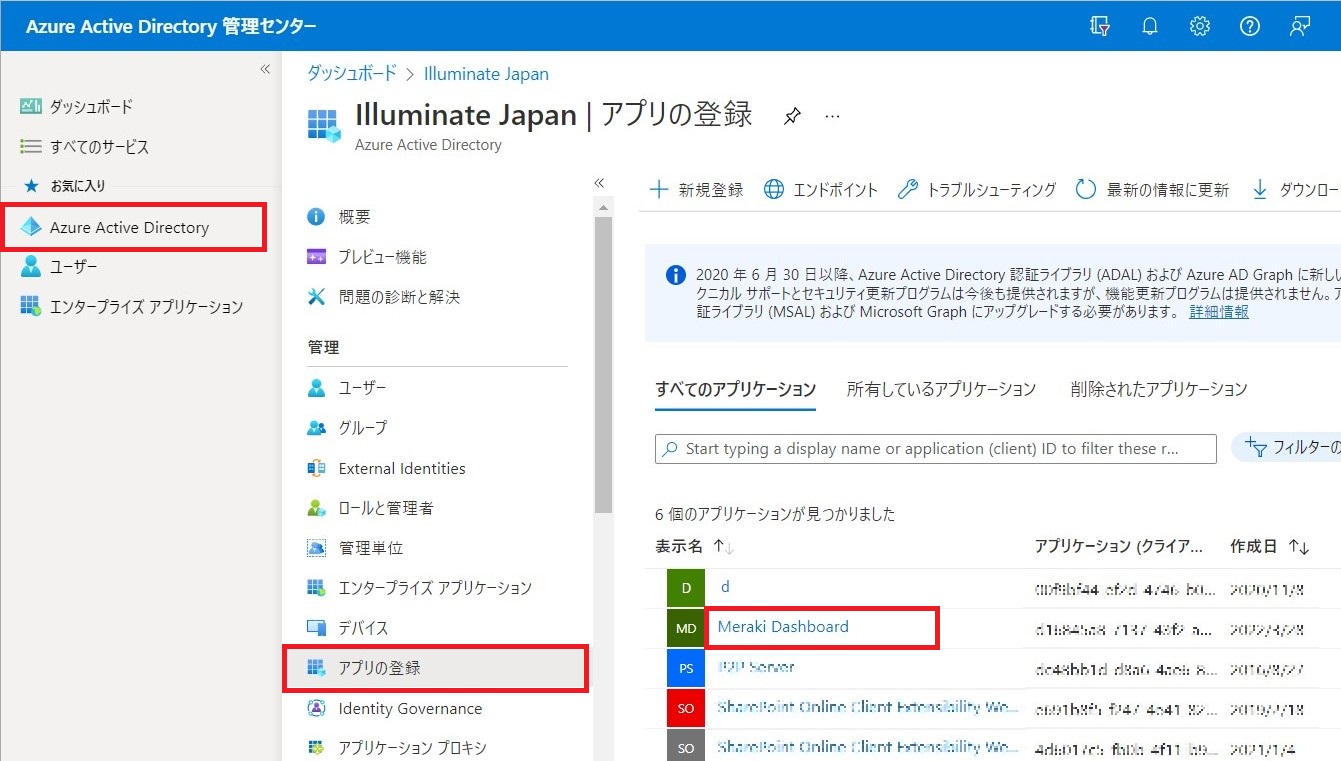

- 次に [Azure Active Direcoty] – [アプリの登録] – [Meraki Dashboard] をクリックします。

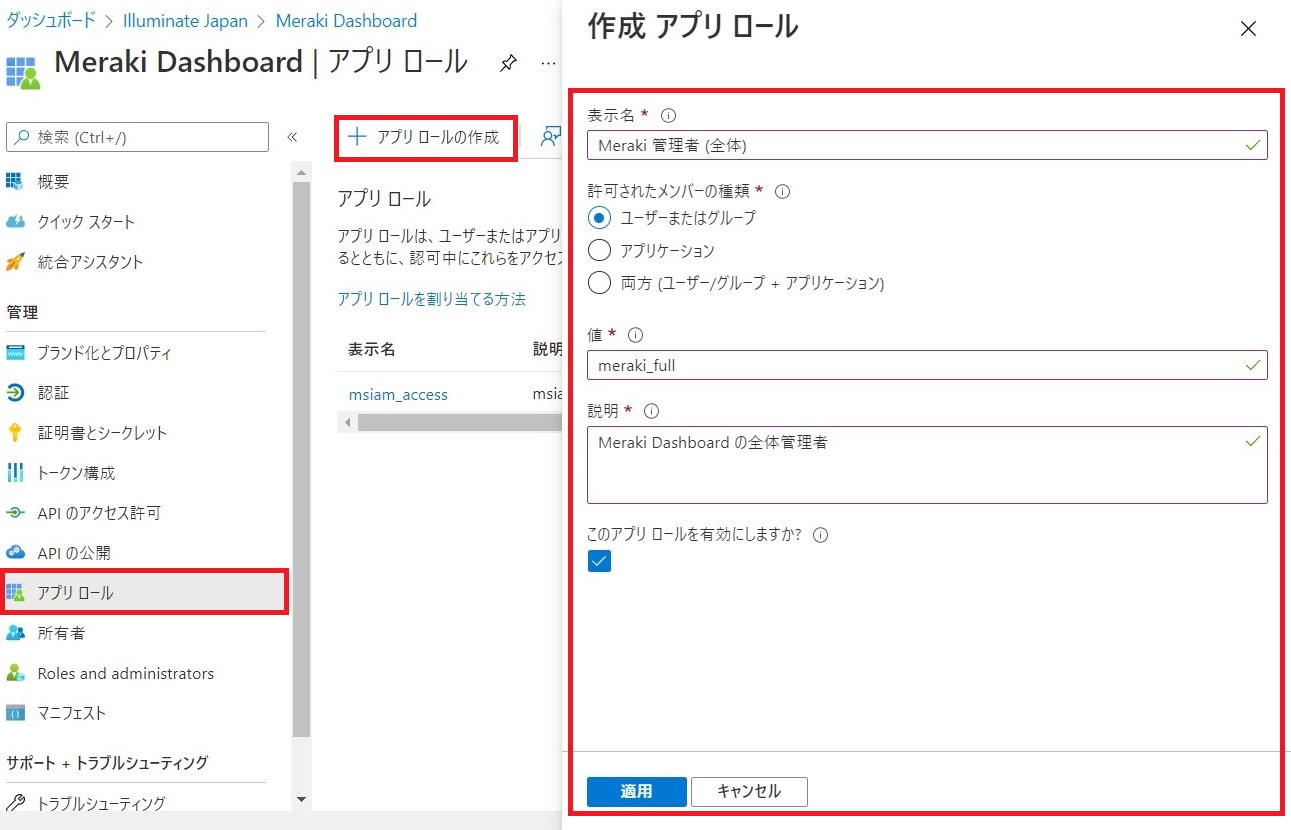

- Meraki Dashboard で利用する役割を作成します。

[アプリ ロール] – [アプリ ロールの作成] をクリックし、役割を作成します。※ 設定例

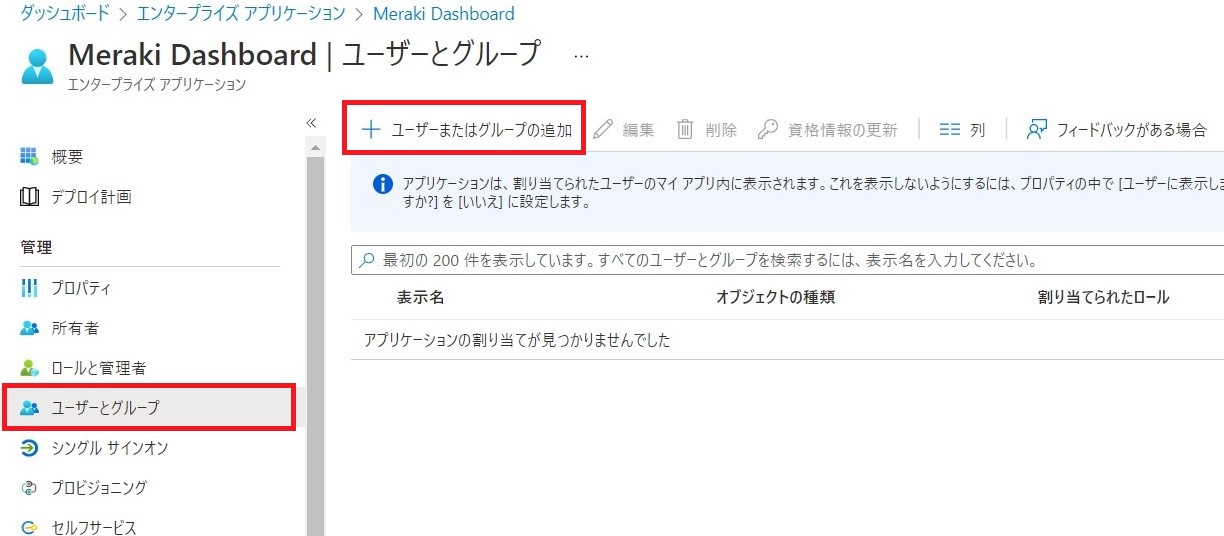

表示名 許可されたメンバーの種類 値 説明 アプリロール有効 Meraki 管理者 (全体) ユーザーまたはグループ meraki_full Meraki Dashboard の全体管理者 オン Meraki 管理者 (読み取り専用) ユーザーまたはグループ meraki_read Meraki Dashboard の読取権限管理者 オン - [エンタープライズ アプリケーション] – [すべてのアプリケーション] をクリックし、アプリケーション一覧から [Meraki Dashboard] をクリックし、Meraki Dashboard に SSO を行うユーザーアカウントとロール (役割) を指定します。

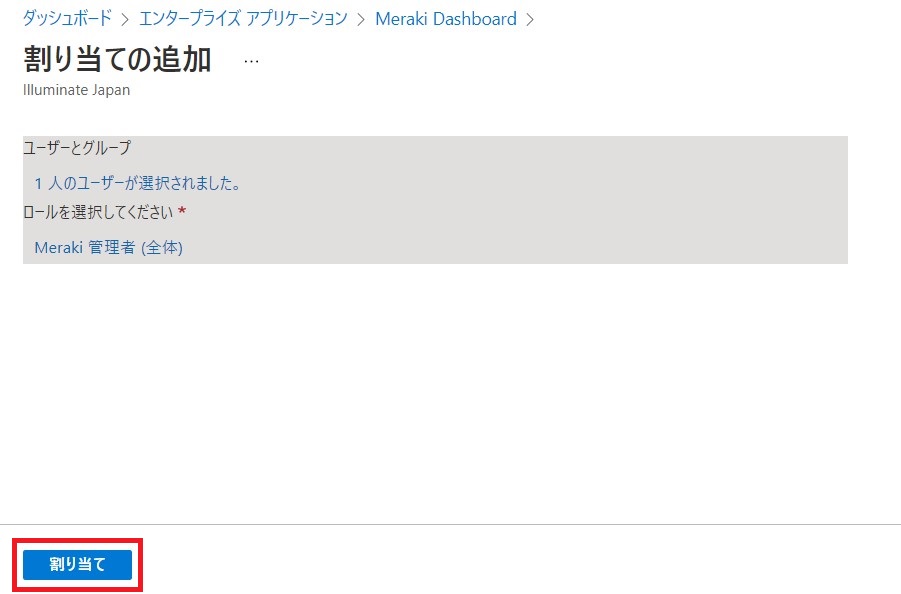

[ユーザーとグループ] – [ユーザーまたはグループの追加] をクリックします。

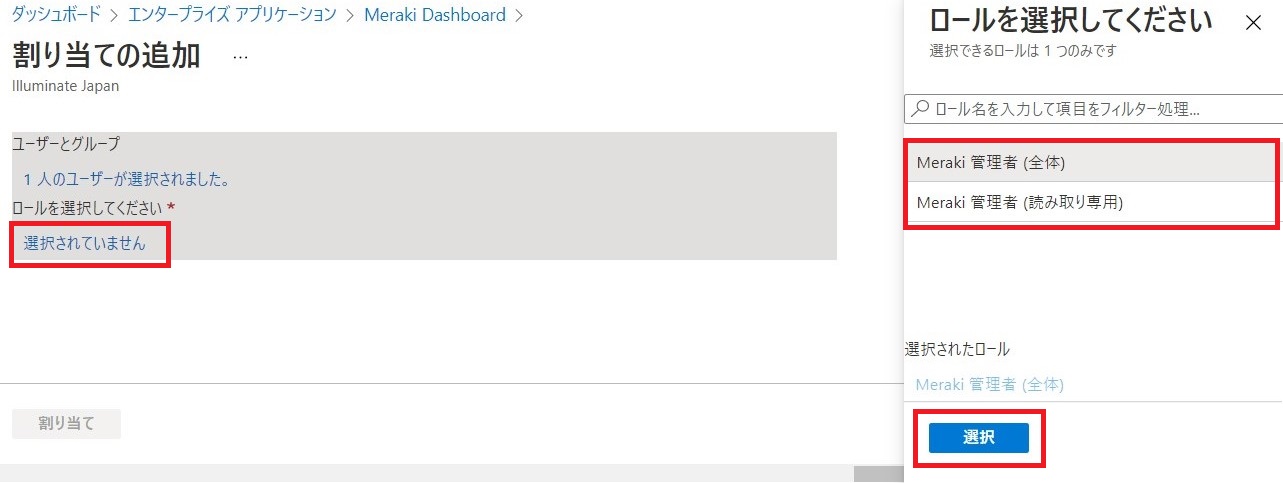

- 「ユーザーとグループ」以下の [選択されていません] をクリックし、ユーザー/グループを選択後、[選択] をクリックします。

「ロールを選択してください」 以下の [選択されていません] をクリックし、上で選択したユーザー/グループに割り当てる役割を選択後、[選択] をクリックします。

このあと必要に応じて Meraki Dashboard に SSO を許可するユーザー/グループとロールを追加してください。

- [シングル サインオン] – [SAML] をクリックします。

- 基本的な SAML 構成 セクションの [編集] をクリックします。

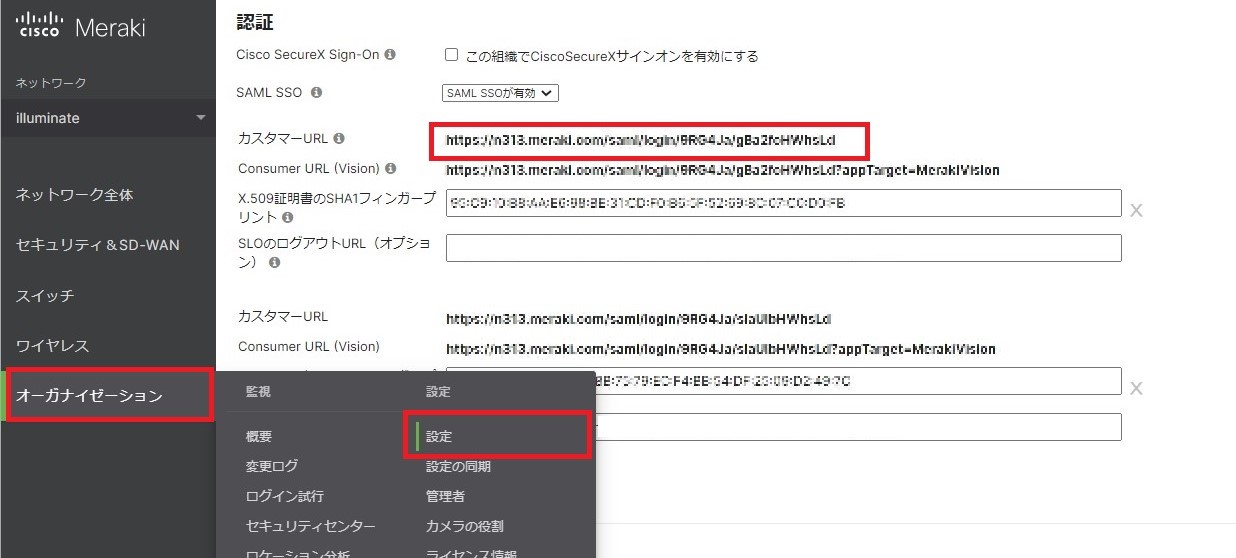

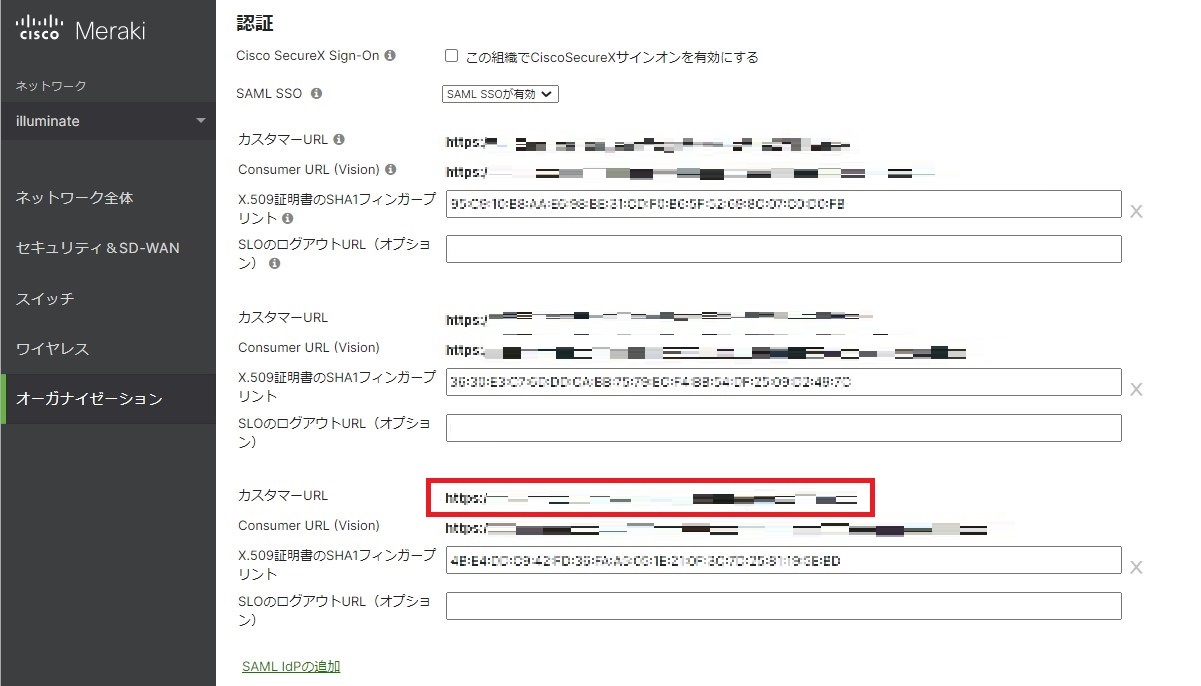

- Meraki Dashboard にアクセスし、[オーガナイゼーション] – [設定] を開きます。

認証セクションに表示されている 「カスタマー URL」 の URL をコピーします。

※ 画面は引き続き利用するので、開いたままとします。

- Azure AD 管理センターのシングル サインオン画面に戻り、[応答 URL の追加] をクリックし、Meraki Dashboard でコピーしたカスタマー URL を貼り付け、[保存] します。

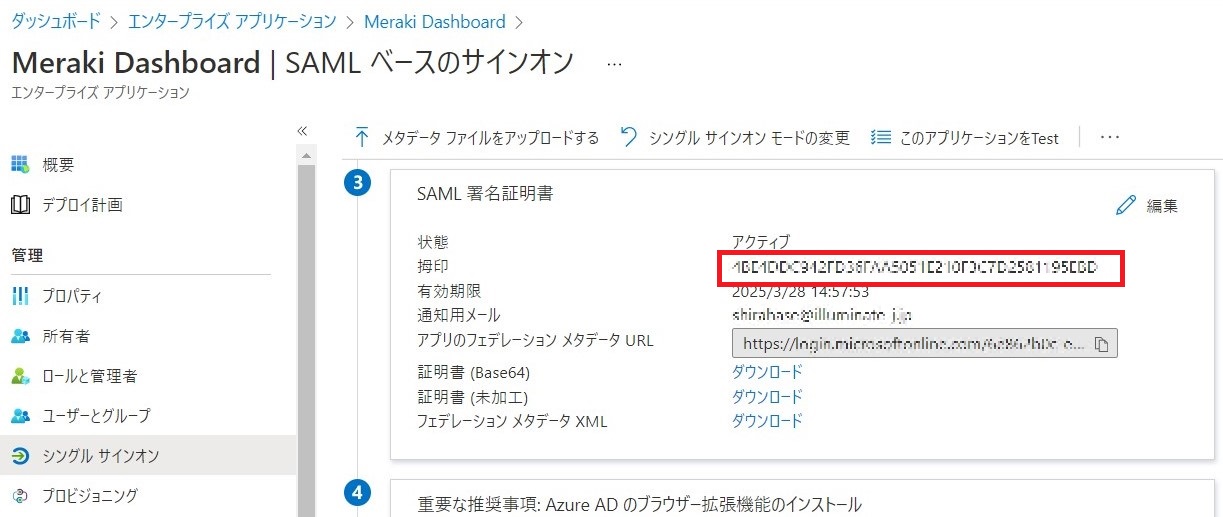

- SAML 署名証明書セクションに情報が表示されるので、「拇印」の内容をコピーし、メモ帳にいったんはりつけます。

メモ帳に張り付けた拇印を Meraki が認識できるフォーマット (2文字ごとに : が必要) に変更し、コピーします。

例 99C922B8AAE698B237CDFDB65F526A8C07C0D0FB →

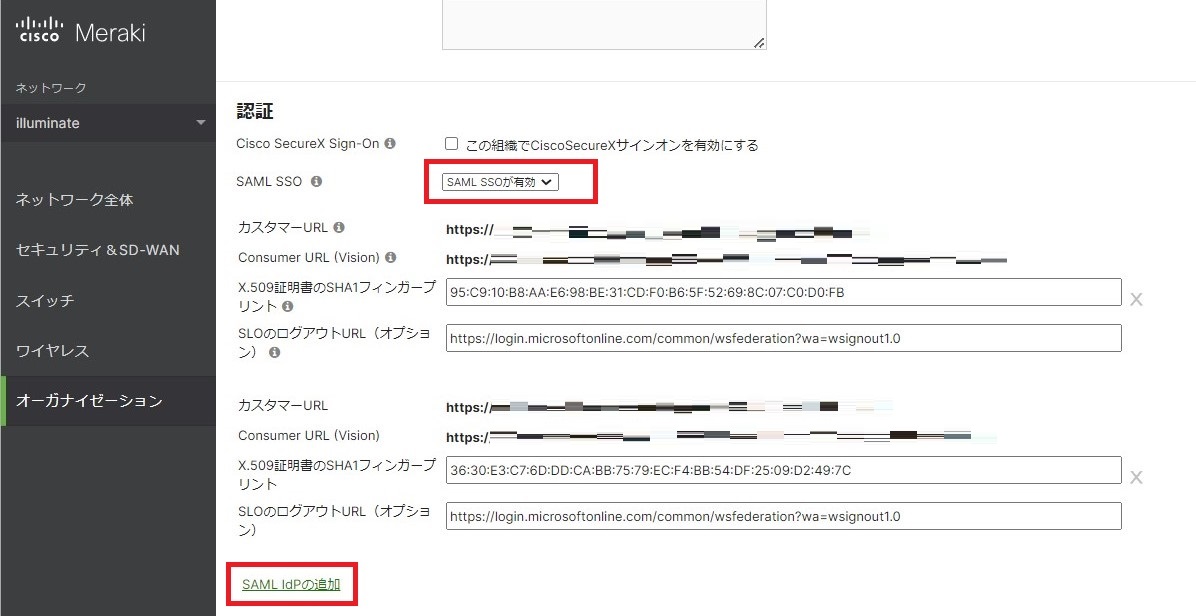

99:C9:22:B8:AA:E6:98:B2:37:CD:FD:B6:5F:52:6A:8C:07:C0:D0:FB - Meraki Dashboard で SAML SSOが [SAML SSOが有効] であることを確認し、[SAML IdP の追加] をクリックします。

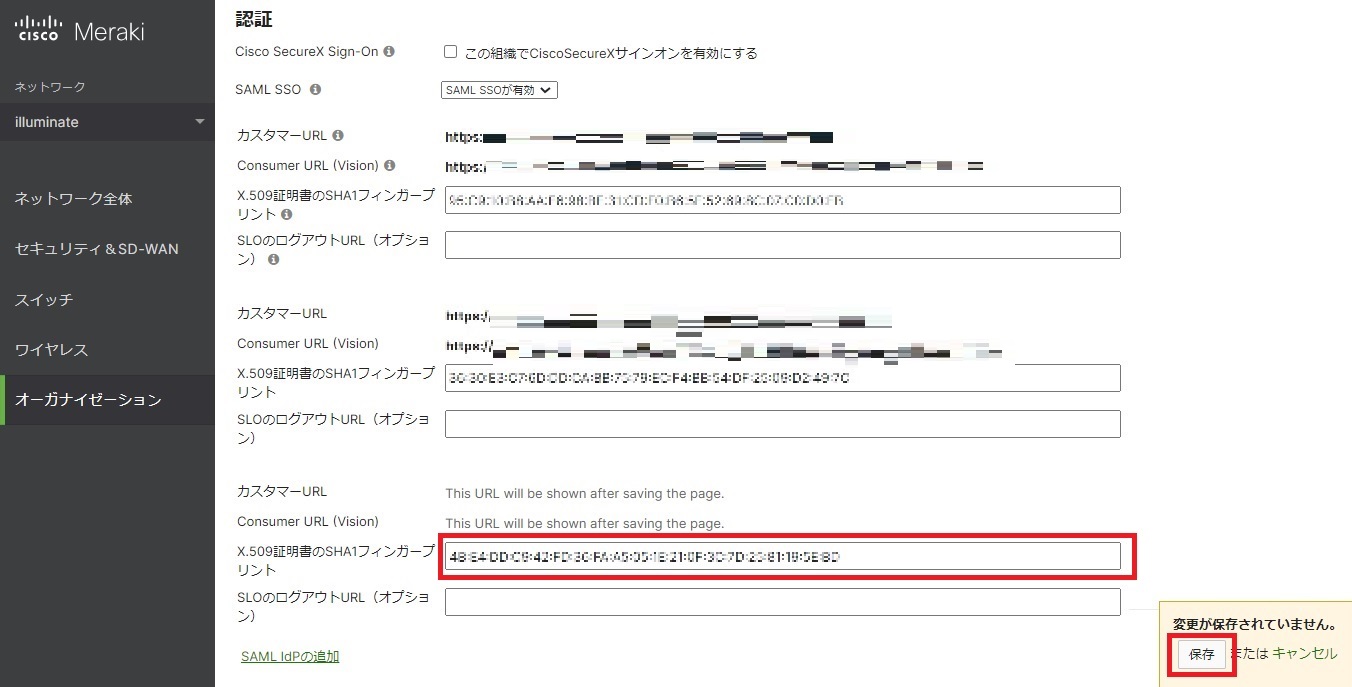

「X.509 証明書の SHA1 フィンガープリント」 に編集済みの拇印をはりつけて、[保存] をクリックします。

- 保存後、追加したフィンガープリントにカスタマー URL が発行されます。このカスタマー URL をコピーします。

- Azure AD 管理センターのシングル サインオン画面に戻り、基本的な SAML 構成セクションの [編集] をクリックします。

- コピーしておいたカスタマー URL を応答 URL に上書きし、[保存] をクリックします

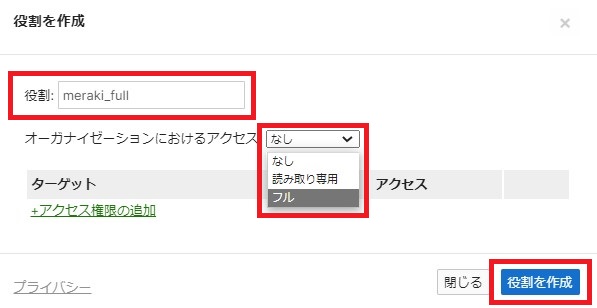

- Meraki Dashboard にアクセスし、オーガナイゼーション] – [管理者] をクリック後、[SAMLの役割を追加] をクリックします。

- 「役割の作成」 ウィンドウが表示されます。

「役割」 には手順 4 で作成したアプリ ロールの値を入力し、「オーガナイゼーションにおけるアクセス」 はアプリ ロール作成時に定めた役割を選択します。入力後、[役割を作成] をクリックします。

- [変更内容を保存] をクリックします。

設定は以上で終了です。Meraki Dashboard への SSO を行うユーザーを追加する場合は手順 6 を行ってください。

設定は以上で終了です。Meraki Dashboard への SSO を行うユーザーを追加する場合は手順 6 を行ってください。

Meraki Dashboard に SSO でアクセス:動作確認

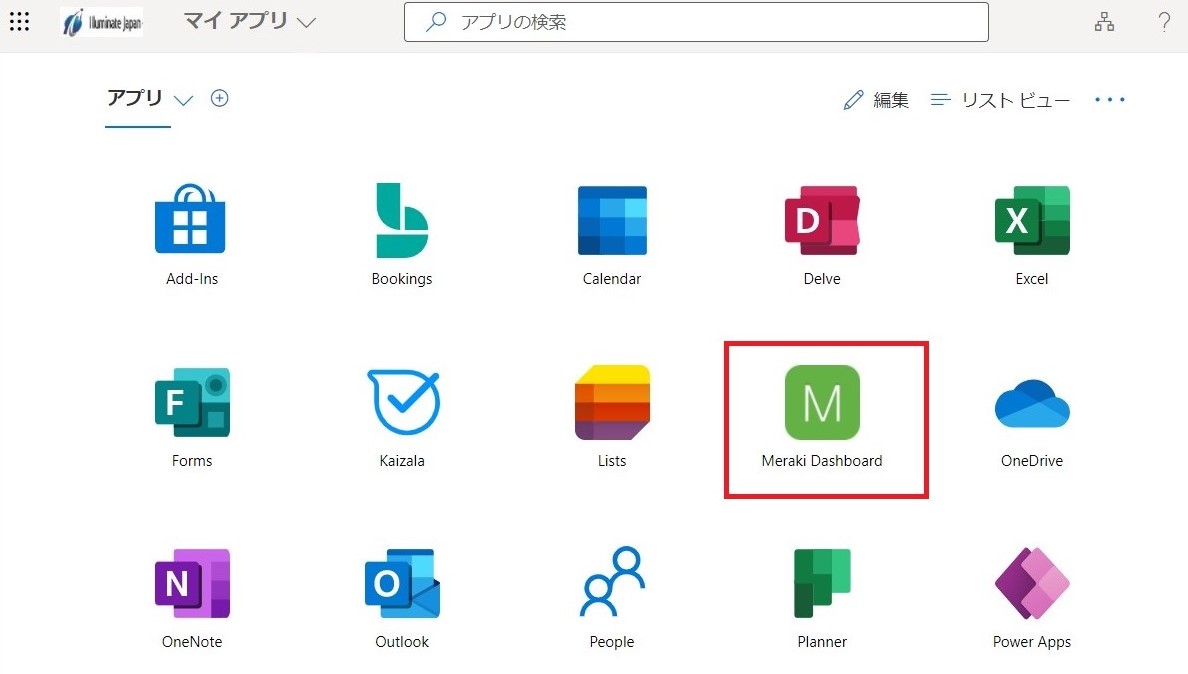

- Microsoft 365 のマイアプリ (https://myapps.microsoft.com/) にアクセスします。

- [Meraki Dashboard] をクリックします。

アカウントやパスワードを入力せずに、SSO で Meraki Dashboard にアクセス!

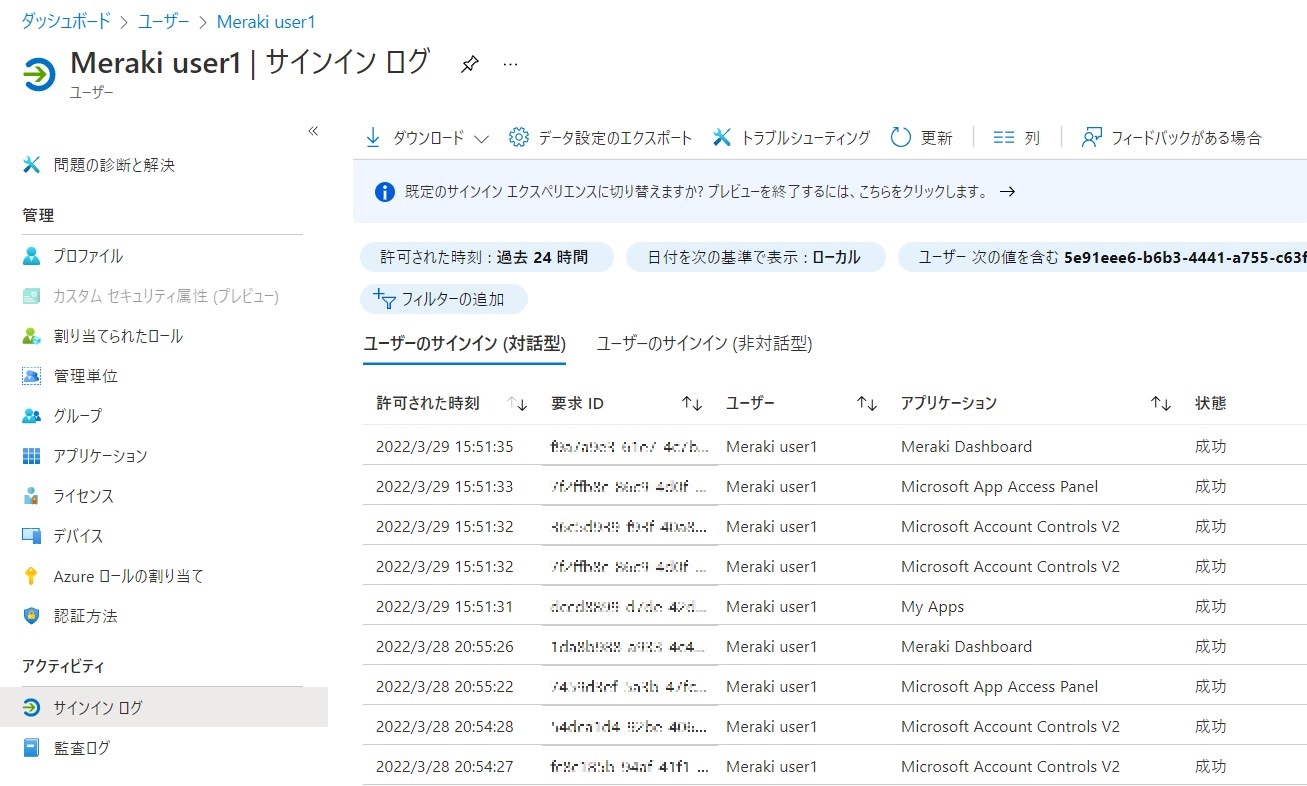

Azure AD 管理センターのサインインログを確認すると、Meraki Dashboard への サインインが確認できます。

Meraki Dashboard への SSO の注意点

- Meraki Dashboard への SSO は、Microsoft 365 のマイアプリからのみ可能です。Meraki Dashboard に直接アクセスしても、SSO は行われません。

- Meraki Dashboard に登録済みの管理者アカウントは、マイアプリから Meraki Dashboard にアクセスしても SSO は行われません。

Meraki Dashboard から管理者アカウントを削除してマイアプリから SSO するか、Meraki Dashboard に直接アクセスし、登録済み管理者アカウントでサインインを行ってください。

Azure AD で SSO を設定したことで、Meraki Dashboard へのサインインが不要になるだけでは無く運用管理でもメリットがうまれました。

- Meraki Dashboard へのアクセス許可や権限を Azure AD で管理できるように

- Meraki Dashboard にサインインしたログを Azure AD に保存することができるように

- Azure AD の多要素認証や条件付きアクセスを利用して Meraki Dashboard へのアクセス制御ができるように

参考にしていただければ幸いです。

関連コース

- CI505-H Microsoft 365 運用管理

Microsoft 365 の運用管理に必要な知識と設定すべき項目を理解いただけます。アカウントやデバイス管理に不可欠な Entra ID の基礎知識をはじめ、Exchange Online、Microsoft Teams、SharePoint Online、OneDrive for Business など各サービスにおいて実施すべき設定と推奨設定、理解しておきたい仕組みなど、運用管理に必要な内容を基本から実務レベルまで解説。 - CI509-H Microsoft 365 デバイス運用管理

IT 担当者を対象に、安全なモバイルワークを実現する第一歩である Microsoft 365 でのデバイスの管理や運用手法について解説。デバイスの安全性を高めるために Microsoft Entra ID や Microsoft Intune により、OS のバージョン管理、利用可能とするアプリの許可、接続するネットワークの制限、デバイスの盗難や紛失、退職者のデバイスを正しく管理する方法などを解説します。iPhone を使用した実習を行い、モバイル デバイスの管理方法について実際の挙動を確認しながら、さまざまな機能を理解。 - CI506-H Microsoft 365 運用管理 – 情報保護編

Microsoft Defender、Microsoft Purview、Microsoft Entra ID を活用したセキュリティおよびコンプライアンス対策に加え、注目を集める Microsoft 365 Copilot の運用管理など、Microsoft 365 全体の情報保護に関する機能・利用シーン・運用のポイントを具体的に解説。 - CI508-H Microsoft 365 PowerShell による管理効率化

Microsoft 365 に対する運用管理で PowerShell を利用するための基本や Exchange Online、SharePoint Online、Microsoft Teams を設定するための便利なコマンドライン、設定を自動化するためのスクリプトの作成方法など、PowerShell による Microsoft 365 管理の基本から必須スキルまでを、運用管理に活用できるサンプルを用いて解説。